「ウチは大丈夫」が一番危ない ― 中小製造業こそ知っておきたいランサムウェアの脅威と対策

著者:ものづくりコラム運営

ものづくりコラム運営チームです。

私たちは、ものづくりに関する情報をわかりやすく解説しています!

生産現場での課題解決や業務効率化のヒント、生産性向上にお役立ていただけることを目指し、情報発信していきます!

朝、出社したら工場が止まっていた

想像してみてください。月曜日の朝、いつものように出社すると、受発注システムが動かない。製造ラインの管理画面にアクセスできない。パソコンの画面には見慣れない英語のメッセージが表示され、「ファイルを暗号化した。元に戻したければ金銭を支払え」と要求されている――。

これは決してSF映画の話ではありません。実際に国内の製造業で発生している、ランサムウェア攻撃による被害事例です。大手自動車部品メーカーでは、サーバーやPCの一部でデータが暗号化され、部品の供給がストップしたことで1万台以上の車の製造に影響が出ました。衣料品チェーンでは、グループ全店で商品の取り寄せができない状態が続きました。病院では電子カルテシステムが使えなくなり、診療業務が制限される事態も起きています。

今回は、「ランサムウェア」の脅威と対策についてみてみます。

1.「ランサムウェア」とは何か?

ランサムウェアとは、「身代金(Ransom)」と「ソフトウェア(Software)」を組み合わせた造語です。パソコンやサーバーに侵入してデータを暗号化し、使用できない状態にしたうえで、元に戻すことと引き換えに金銭を要求する不正プログラムです。

近年は手口がさらに悪質化しており、データを暗号化するだけでなく、事前に機密情報を盗み取り「支払わなければ情報を公開する」という二重脅迫も増えています。顧客情報、取引先データ、設計図面など、企業にとって重要な情報が外部に漏れるリスクがあるのです。

「ウチは小さいから狙われない」は誤解

「大手企業が狙われるもので、ウチのような中小企業は大丈夫だろう」――そう思われる経営者の方も多いかもしれません。しかし、これは大きな誤解です。

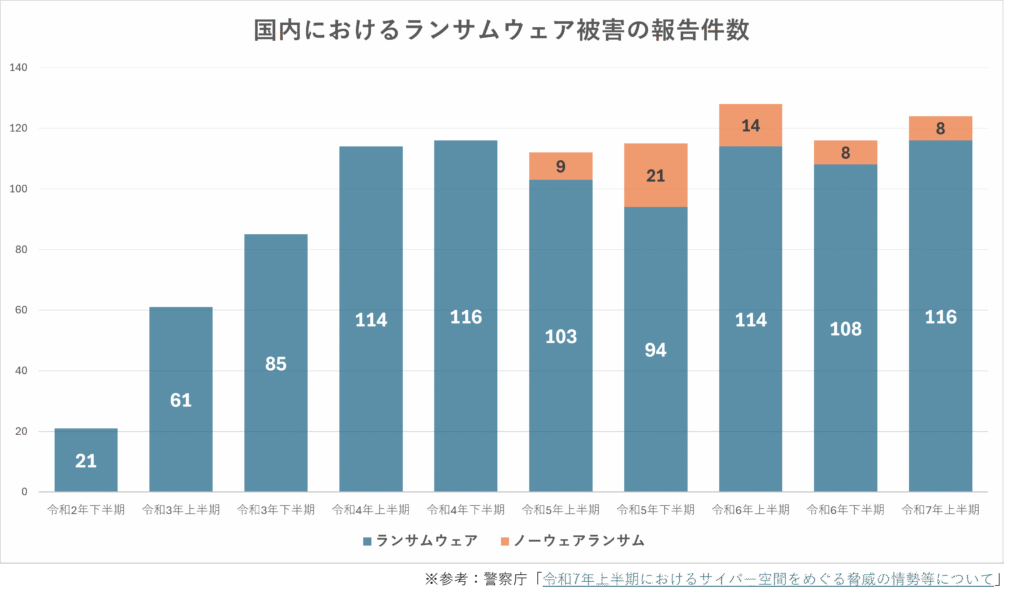

警察庁の調査によれば、2025年上半期のランサムウェア被害の約3分の2が中小企業でした。被害件数は2021年の146件から2024年には222件へと高水準で推移しており、依然として増加傾向にあります。独立行政法人情報処理推進機構(IPA)が発表する「情報セキュリティ10大脅威」では、3年連続で「ランサムウェアによる被害」が組織における脅威の第1位に選ばれています。

なぜ中小企業が狙われるのか?

攻撃者は、対象の規模や業種を問わず、攻撃しやすいところを狙います。中小企業は大企業に比べてセキュリティ対策が手薄になりがちで、侵入しやすいと見なされているのです。例えば、中小企業は、情報セキュリティの投資や専門人材が限られていることが多く、「防御が甘くて狙われやすい」という構図が生まれやすいのも事実です。

さらに深刻なのは、中小企業を「入り口」として、取引先の大企業を狙うケースが増えていることです。サプライチェーン全体がネットワークでつながっている現在、一社が感染すれば、取引先全体に影響が広がる可能性があります。実際に、委託先がランサムウェアの被害を受け、委託元の顧客情報が漏洩した事例も多数報告されています。

2.製造業だからこそ考えるべきリスク

製造業にとって、ランサムウェアの被害は特に深刻です。

業務への直接的な影響

| ⚠️生産ラインの停止:受発注システムや製造管理システムが使えなくなれば、工場全体が止まります ⚠️納期遅延:取引先への納品ができず、信頼関係に影響が出ます ⚠️サプライチェーンへの波及:自社の被害が取引先や顧客に連鎖します ⚠️設計データの漏洩:技術情報や図面が外部に流出すれば、競争力の喪失につながります |

復旧コストの負担

ランサムウェア被害からの復旧には、想像以上の費用がかかります。警察庁の調査では、調査・復旧費用の総額が1,000万円以上かかったケースが37%を占めています。

中小製造業にとって、この金額は経営を揺るがしかねない大きな負担です。復旧コストには以下のようなものが含まれます。

| ✅原因調査費用:感染経路や影響範囲の特定 ✅システム復旧費用:暗号化されたデータの復元、システムの再構築 ✅セキュリティ対策費用:再発防止のための設備投資 ✅専門家への相談費用:セキュリティベンダーや弁護士への依頼 ✅情報漏洩対応費用:被害者への通知、コールセンター設置、記者会見など |

さらに、バックアップまで暗号化されるケースも多発しており、そのうち75%は復元が不可能という深刻な状況です。

信用リスク

金銭的損失以上に深刻なのが、社会的信用の失墜です。

| 💥取引先からの信頼低下 「あの会社はセキュリティが甘い」というレッテルが貼られ、今後の取引に影響が出る可能性があります。💥既存顧客の離反 顧客情報が漏洩した場合、顧客からの信頼を失い、契約解除につながることもあります。💥新規取引の機会損失 セキュリティ対策が不十分な企業とは取引しないという方針の企業も増えています。💥採用への悪影響 セキュリティ事故を起こした企業として、人材確保が難しくなる可能性もあります。 |

一度失った信用を取り戻すには、長い時間と多大な努力が必要です。特に地域に根差した中小製造業にとって、信用は何よりも大切な経営資源と言えるでしょう。

3.どうやって侵入されるのか?

ランサムウェアの侵入経路を理解することは、効果的な対策を講じる第一歩です。警察庁の調査データをもとに、中小製造業が特に注意すべきポイントを見ていきましょう。

VPN機器の脆弱性(最も多い侵入経路・47%)

コロナ禍を機に、多くの中小製造業がテレワークやリモート監視のためにVPN機器を急遽導入しました。しかし、「とりあえず使える状態にした」まま、セキュリティ対策が後回しになっているケースが少なくありません。

| 【よくある状況】 ⚠️導入時のまま放置:初期設定のパスワードを変更していない、または簡単なパスワードのまま ⚠️更新作業の難しさ:「システムを止められない」という理由で、ファームウェアの更新を先延ばしにしている ⚠️外部サポートへの依存:IT専門の担当者がおらず、機器の状態を定期的にチェックできていない ⚠️工場の監視システム:遠隔から生産設備を監視・操作するために使っているリモートアクセスが狙われる |

攻撃者は、こうした「守りが手薄な入り口」を執拗に探しています。古いバージョンのVPN機器には既知の脆弱性が多く、攻撃ツールもインターネット上に出回っているため、技術的な知識が乏しい攻撃者でも容易に侵入できてしまうのです。

リモートデスクトップ経由(36%)

外出先から会社のパソコンを操作できる便利な機能ですが、適切な設定をしないと危険です。

| 【よくある問題】パスワード 🔒「社名」や「電話番号」など推測しやすいパスワード 🔒 管理の簡便さを優先して全従業員が同じパスワード 🔒「設定が面倒」という理由で多要素認証を未導入 |

攻撃者は自動化ツールで、インターネット上のリモートデスクトップを探し、よく使われるパスワードで総当たり攻撃を仕掛けます。また、退職者のアカウントが削除されずに残っている場合も多いので注意しましょう。

メールの添付ファイルやリンク(2%)

統計上の割合は低いものの、製造業を狙った標的型メールは年々巧妙化しています。

———————————————

【📩よくある攻撃メールの例】

・取引先を装った注文書:「急ぎの案件です。添付の図面をご確認ください」

・納品業者を装った請求書

・設備メーカーを装ったシステム更新案内

【📅特に危険なタイミング】

・長期休暇明け(GW、お盆、年末年始後)は、溜まったメールを流し読みしがち

・決算期で経理担当者が多忙なとき

・人事異動後の新担当者が業務に慣れていないとき

———————————————

ランサムウェアは、ユーザーが不用意に開くことを狙っています。「怪しいメールは開かない、リンクは踏まない」が最も重要な防御です。

ランサムウェアの被害を避けるためには、「メールの添付ファイルやリンク」が最も一般的な侵入経路なので、特に注意が必要です。以下のポイントに気をつけると効果的です。

| ポイント | 対策例 |

| 送信者を確認する | ・知っている相手からのメールでも、アドレスが微妙に違う ・公式機関や会社を装ったメールは特に慎重に確認 💡例…「@company.co.jp」が「@company.co.jp.xxx」となっている場合など「@」以降のドメインに注目! |

| 件名や本文の怪しさに注意 | ・緊急性を強調するもの(「至急対応してください」「あなたのアカウントに問題があります」など)。 ・誤字脱字が多い、文章が不自然 ・受け取った覚えのない請求書や領収書 |

| 添付ファイルの種類に注意 | ・実行可能ファイル(.exe、.scr、.bat、.jsなど)は危険 ・OfficeやPDFもマクロやスクリプトで感染する場合もある ・不要な添付ファイルは開かない |

| リンクは直接クリックしない | ・マウスオーバーでURLを確認して、公式サイトかどうかを確認 ・不明なリンクはコピーしてブラウザに直接入力してアクセス |

| 不審なメールはIT担当や上司に相談 | ・判断に迷った場合は自分で開かず、社内で確認 ・特に企業や組織では「迷ったら送信者に電話確認」が安全 |

| メールセキュリティを活用 | ・メールフィルターや迷惑メール判定を有効に ・添付ファイルの自動スキャン機能を活用 |

USBメモリなどの記憶媒体

製造業では図面データの受け渡しやNC工作機械へのデータ転送など、USBメモリが日常的に使われています。

| 【危険な習慣】 🚨取引先との間で同じUSBを使い回す 🚨私物のUSBを業務に使う 🚨展示会でもらったUSBをセキュリティチェックせずに使用 🚨協力会社から受け取ったUSBをそのまま使う |

実際に、協力会社から受け取った図面入りUSBから感染し、社内ネットワークを通じて生産管理システムまで被害が及んだ事例もあります。

段階的な攻撃にも注意

最近の攻撃者は、複数の侵入経路を組み合わせます。

💥STEP1:メールで従業員のパスワードを盗む

💥STEP2:盗んだパスワードでVPNに侵入

💥STEP3:内部で情報収集し、バックアップを無効化

💥STEP4:最後にランサムウェアを実行

気づいたときには手遅れという状況になりがちです。

4.今日からできる基本対策

ランサムウェアへの対策は、従業員一人ひとりの意識と組織全体の体制の両輪で進める必要があります。

従業員ができること

✅不審なメールは開かない:送信元が少しでも怪しければ、本人に確認する

✅パスワードを強固にする:12文字以上、英数字・記号を組み合わせ、サービスごとに変える

✅OSやソフトウェアを最新に保つ:アップデート通知が来たらすぐに対応する

✅出所不明のUSBを使わない:社内で管理されたもの以外は使用しない

組織として取り組むこと

【すぐにできること・計画的に進めること】

✅VPN機器のセキュリティ強化:最新のファームウェアへの更新、多要素認証の導入

✅定期的なバックアップ体制の構築:ネットワークから切り離した状態で複数世代を保管

✅セキュリティソフトの導入:ウイルス対策ソフトを常に最新の状態に保つ

✅従業員教育の実施:セキュリティの基本ルールを全員で共有する

✅緊急時の対応マニュアル作成:感染した場合の連絡先や手順を事前に決めておく

重要なのは、「完璧を目指して何もしない」のではなく、「できることから確実に実行する」ことです。必要に応じて専門家への相談も検討しましょう。

もし感染してしまったら

万が一、ランサムウェアに感染した疑いがある場合は、以下の対応を迅速に行ってください。

| 💡感染した端末をネットワークから隔離(LANケーブルを抜く、Wi-Fiを切る) 💡端末の電源は切らない(復元に必要な情報が残っている可能性があります) 💡組織全体で情報共有 💡警察のサイバー犯罪相談窓口に通報 💡専門業者に相談 |

【重要】身代金を支払っても、データが元に戻る保証はありません。支払いは推奨されていません。

5.「備えあれば憂いなし」を実践しよう

ランサムウェアの脅威は年々高まっていますが、適切な対策を講じることで、被害を未然に防いだり、被害を最小限に抑えたりすることは可能です。

攻撃の敷居が下がっている現実

特に注意すべきは、攻撃者側のハードルが大きく下がっているという事実です。近年、「RaaS(Ransomware as a Service|ランサムウェア・アズ・サービス)」と呼ばれるサービスが広がっています。これは、ランサムウェアの開発者が作成したマルウェアを、技術的な知識を持たない攻撃者が購入・利用できる仕組みが確立されています。ランサムウェアが“稼ぐ”ビジネスとして、必要な期間だけサービスとして使用し、その対価を支払SaaS(Software as a Service)と似た仕組みです。

つまり、高度な技術がなくても、誰でもランサムウェア攻撃を仕掛けられる時代になってしまっているのです。

これにより、攻撃者の数が増え、ターゲットも広がっています。「ウチのような小さな会社は狙われない」という考えは、もはや通用しません。

「備えあれば憂いなし」を実践しよう

ランサムウェアの脅威は年々高まっていますが、適切な対策を講じることで、被害を未然に防いだり、被害を最小限に抑えたりすることは可能です。

「ウチは小さいから大丈夫」ではなく、「ウチも狙われるかもしれない」という意識を持つことが第一歩です。そして、できることから少しずつ始めることが大切です。

📌まずは社内でセキュリティの基本ルールを確認する

📌バックアップの仕組みを見直す

📌緊急時の連絡体制を整える

これらは特別な予算がなくても、今日から取り組めることばかりです。

大切なのは、「正しく知って、正しく恐れる」こと。ランサムウェアの脅威を理解し、自社に合った対策を進めることで、安心してビジネスを続けられる環境を作りましょう。

| 🚨参考情報 ・警察庁 ランサムウェア被害防止対策 ・政府広報オンライン「企業や組織を狙うランサムウェア」 ・独立行政法人情報処理推進機構(IPA) ランサムウェア対策 |